Justo ayer nos cubríamos la noticia de que, tras el anuncio por parte de Oracle de que MySQL dejaría de ser de código abierto al 100%, había cambiado su licencia a Open Core, algo que explicamos aquí.

Justo ayer nos cubríamos la noticia de que, tras el anuncio por parte de Oracle de que MySQL dejaría de ser de código abierto al 100%, había cambiado su licencia a Open Core, algo que explicamos aquí.

Pues hoy nos enteramos de que esta serie de noticias no está gustando nada a los hackers, quienes hoy han hackeado (bueno, eso es lo que hacen los hackers) con éxito la web de MySQL através de una inserción de código en ella que, mediante un exploit, introduce malware en el ordenador comprometido, tan solo con entrar a mysql.com (link que, por lo que dice la noticia, sería mejor no clickear).

¿¡WTF!? ¡Pero yo entro y no veo nada!

Así es, esa es la gracia de un malware: no ser descubierto por parte del usuario, lo cual indica que este exploit funciona bien.

NO, no estamos inventando la noticia para que parezca que cubrimos temas interesantísimos, es cierto y explicamos el asunto en as siguientes líneas.

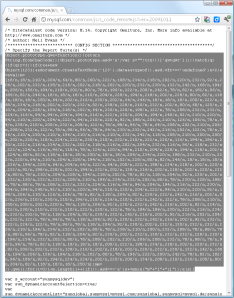

Lo que podéis ver en la imagen de arriba es la porción de código usada por el exploit, de hecho, el código decodificado vendría a ser este:

Para los que entendemos algo de programación, podemos ver claramente que ese código nos está introduciendo un iframe que será ejecutado con la carga de la página y que, como todos sabemos, lo que hace es mostrar una página sin tener que sacarte de la página actual, pero si este iframe está oculto, ese acceso se produce pero nadie se da cuenta si no se revisa el código.

Vale, ahora sabemos la teoría pero, ¿Cómo funciona realmente?

Primero, con el acceso a mysql.com este elemento es cargado: http://mysql.com/common/js/s_code_remote.js?ver=20091011

En él se encuentra el código anteriormente mencionado, este código carga la siguiente web: http://falosfax.in/info/in.cgi?5&ab_iframe=1&ab_badtraffic=1&antibot_hash=1255098964&ur=1&HTTP_REFERER=http://mysql.com/

La cual lo único que hace es lanzar una redirección 302 hacia la siguiente página, hemos caído en la trampa, la infección está en proceso: http://truruhfhqnviaosdpruejeslsuy.cx.cc/main.php

Y ahí, amiguitos, es donde se encuentra el exploit final que será cargado en nuestro sistema permanentemente a través de nuestro navegador sin nosotros apenas darnos cuenta, y permanecerá ahí sin que nosotros lo sepamos. Ni siquiera tenemos que hacer click en algo, todo ocurre automáticamente y sin la intervención por parte del usuario.

Actualmente, en un análisis realizado en VirusTotal tan solo 4 de los 44 antivirus usados para analizar lo detectan.

¿Y se ha atribuido alguien el ataque?

No, por el momento no sabemos nada mas del autor o su finalidad, tan solo tenemos los datos de los dos dominios usados en el ataque, obtenidos vía WHOIS:

falosfax.in

IP: 212.95.63.201

Localización: Germany / Berlin

Creado el:20-Jun-2011 13:17:05 UTC

Sponsoring Registrar:Transecute Solutions Pvt. Ltd. (R120-AFIN)

Registrant Name:CHRISTOPHER J KLEIN

Registrant Street1:7880 SW 132 STREET

Registrant City:MIAMI

Registrant State/Province:Florida

Registrant Postal Code:33156

Registrant Country:US

Registrant Phone:+1.3053771635

Registrant Email:cjklein54@yahoo.com

Admin ID:TS_14483505

Admin Name:CHRISTOPHER J KLEIN

Admin Organization:N/A

Admin Street1:7880 SW 132 STREET

Admin Street2:

Admin Street3:

Admin City:MIAMI

Admin State/Province:Florida

Admin Postal Code:33156

Admin Country:US

Admin Phone:+1.3053771635

Admin Phone Ext.:

Admin FAX:

Admin FAX Ext.:

Admin Email:cjklein54@yahoo.com

Tech Email:cjklein54@yahoo.com

Name Server:NS1.SKYNS1.NET

Name Server:NS2.SKYNS1.NETtruruhfhqnviaosdpruejeslsuy.cx.cc

IP: 46.16.233.108

Localización: Sweden / Stockholm

Hemos de añadir que en este momento la web de mysql.com sigue tal cual. Oracle, ¡PONTE LAS PILAS!

(vía Armorize Malware Blog)

Ningún computador fue dañado en la redacción de este artículo.